ENCICLOPEDIA DE LA SEGURIDAD INFORMÁTICA 😈

A continuación les comparto un 👉 LIBRO de seguridad informática, muy completo para aplicar a la protección de datos en las empresas.

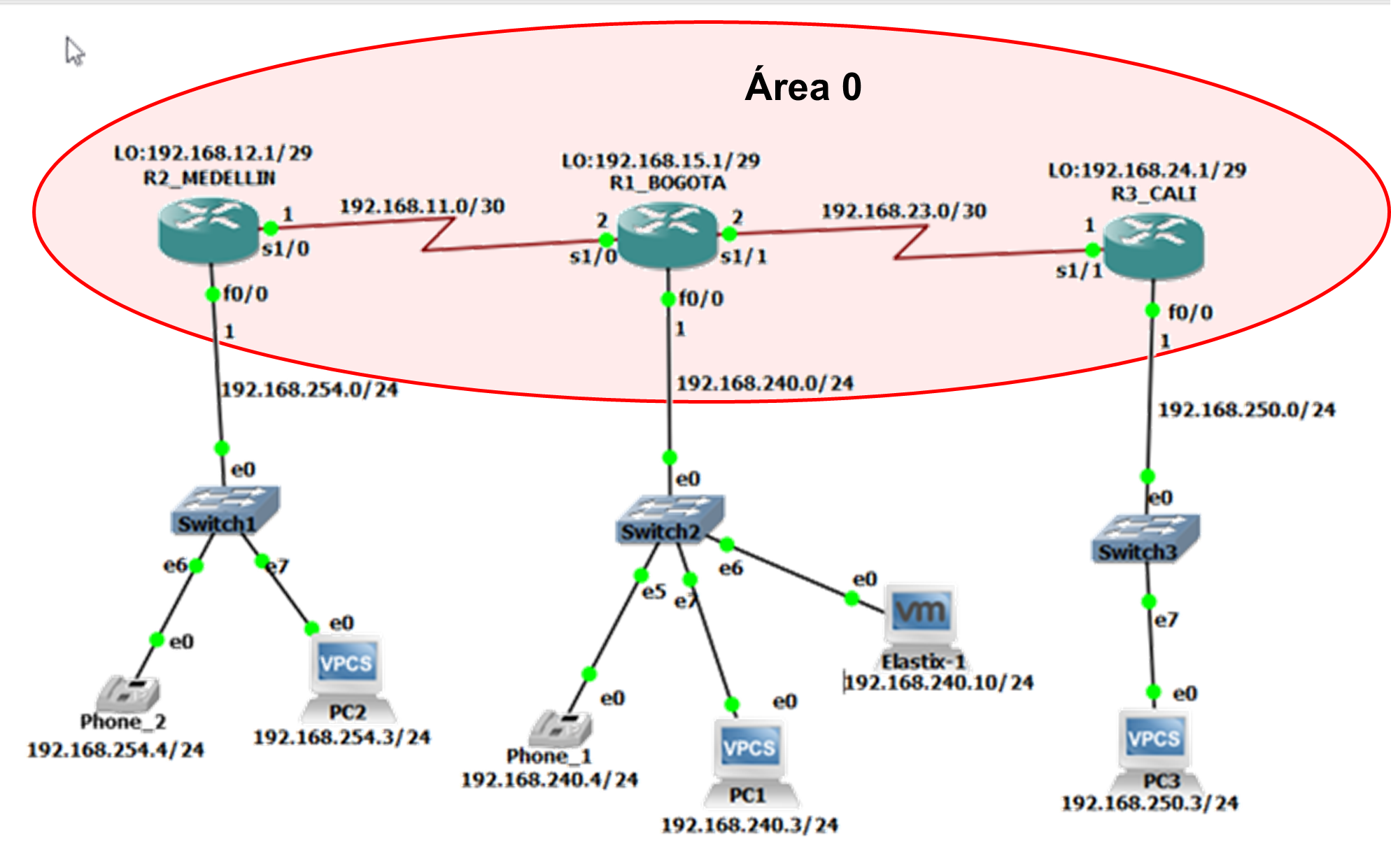

Ilustración topología de Red en el simulador GNS3.

En este proyecto se realiza el modelado de una red WAN corporativa por medio de la

herramienta GNS3 todo en uno, también se realiza otro modelado con configuración

del protocolo MPLS en la red WAN corporativa que trae con ello aplicaciones beneficiosas

como lo es la implementación una VPN (Virtual Private Network) entre la sede principal Bogotá

y la sede Cali esto con el fin de que los datos viajen encriptados y seguros, por medio de

la Access list creadas en las dos sedes se permite el tráfico de origen hacia el destino,

otra ampliación beneficiosa a aplicar es Calidad del servicio en VoIP (QoS) permitiendo mejorar

la calidad de las llamadas ya que estas se han afectado por no hay una prioridad configurada en la red

de la empresa, se desarrollara un caso de estudio donde se expone la problemática de la empresa

DistriElectricosCol.

Una vez se modele la red corporativa (Modelado 1) y la red que se le aplica el protocolo MPLS (Modelado 2),

se compara y analiza los modelados de las redes, el objetivo de este proyecto es elaborar una guía para

el análisis, diseño y configuración de redes MPLS enfocado a una red corporativa a través de la herramienta GNS3.

AUTORES: DANIEL RAMÍREZ ROMÁN JOSÉ VICENTE GAVANZO CÁRDENAS

Para la relizacion de este proyecto se debe contar con un procesador como minimo de 4 nucleos mayor de 2.6 Ghz, memoria RAM 8 Gbits y para mejores resultados disco SSD.

Suscríbete a mi canal: Clic aquí.💖 Suscríbete a mi Twitch: Clic aquí.🤖 Suscríbete a mi Fan page: Clic aquí.👍

Con este programa puedes cambiar los metadatos de cualquier archivo. Link de descarga: Clic aquí Suscríbete a mi canal: Clic aquí.💖 Suscríbete a mi Twitch: Clic aquí.🤖 Suscríbete a mi Fan page: Clic aquí.👍

La manera mas sencilla de utilizar el dinero de tu cuenta skrill para comprar productos en Amazon ya que la plataforma de Amazon no permite pagar directamente con el método de pago de la plataforma de skrill. fácil ,rápido y seguro. Suscríbete a mi canal: Clic aquí.💖 Suscríbete a mi Twitch: Clic aquí.🤖 Suscríbete a mi Fan page: Clic aquí.👍

En esta video se muestras los formatos para un perfecto embalaje y muestra procesal para una evidencia física (formato FPJ7) y cadena de custodia (formato FPJ8). línea de tiempo del video: 0:00 formato FPJ7 6:40 Formato FPJ8 Link de los formatos: Clic aquí Suscríbete a mi canal: Clic aquí.💖 Suscríbete a mi Twitch: Clic aquí.🤖 Suscríbete a mi Fan page: Clic aquí.👍

1. Aportar el CD embalado, rotulado y con cadena de custodia. 2. El CD debe tener: - Las imágenes de los pantallazos - Análisis de metadatos - Archivos fuente con el(los) correo(s) electrónicos (en lo posible en formato eml), y una copia del informe pericial o informe de laboratorio. - El traceo reverso de cada dirección IP. - Geolocalización. - Listado de HASH 3. El informe de laboratorio en físico (impreso) ********************************************** PROCEDIMIENTO DE INVESTIGACION OFICIAL ************************************** 4. Se instaura la denuncia 5. El fiscal solicita al juez que emita una comunicación a (gmail, hotmail, yahoo, bancolombia, "correoempresa", etc) que especifique el origen de un mensaje de correo electrónico con ID 6. La empresa en un termino de tiempo determinado por la ley (dependiendo de cada pais) emitirá la respectiva respuesta, exponiendo los detalles de la comunicación como: IP de origen, Proveedor de esa IP (ISP), estampa de tiempo (fecha y hora), UTC (GMT -7. -5, etc), SMTP id b29csp4250575lfq. (máximo 10 días hábiles) 7. El juez recibe la comunicación, pasa al fiscal esa comunicación, y como ya se conoce el ISP (Proveedor, claro, telmex, movistar, tigo) y remite una nueva comunicación al proveedor (Ej Telmex Colombia) solicitando una "BUSQUEDA SELECTIVA EN BASE DATOS" para obtener la información del titular de la dirección IP investigada. 8. La empresa (Ej Telmex Colombia) responderá informando el nombre del titular de la cuenta, o el abonado que tenia asignada esa IP a esa hora y fecha. Ej: FULANO C.C.. 123456789 Dirección XXXXXXXXXXX 9. La fiscalía llama a entrevista o interrogatorio a esa persona o al abonado de la cuenta. (PRINCIPIO DE NO REPUDIO) 10. Se cierra la investigación. Suscríbete a mi canal: Clic aquí.💖 Suscríbete a mi Twitch: Clic aquí.🤖 Suscríbete a mi Fan page: Clic aquí.👍

Sube archivos a CPanel desde el administrador web sin utilizar cuentas ftp o ftps, también puedes Forzar de http a https en tu pagina en la sección dominio. Suscríbete a mi canal: Clic aquí.💖 Suscríbete a mi Twitch: Clic aquí.🤖 Suscríbete a mi Fan page: Clic aquí.👍

HTTRACK le permite descargar un sitio World Wide Web desde Internet a un directorio local, creando de forma recursiva todos los directorios, obteniendo HTML, imágenes y otros archivos desde el servidor a su computadora. HTTrack organiza la estructura de enlaces relativa del sitio original. Simplemente abra una página del sitio web "reflejado" en su navegador y podrá navegar por el sitio de un enlace a otro, como si lo estuviera viendo en línea. HTTrack también puede actualizar un sitio duplicado existente y reanudar las descargas interrumpidas. HTTrack es totalmente configurable y tiene un sistema de ayuda integrado. Información tomada de: HTTRACK Link de descarga: Clic aquí Suscríbete a mi canal: Clic aquí.💖 Suscríbete a mi Twitch: Clic aquí.🤖 Suscríbete a mi Fan page: Clic aquí.👍

Utilizar alguna de estas paginas: cqcounter,ip-adresspara saber la ubicación de la IP sospechosa. Por medio de la página whatismyip podrá saber su dirección IP PUBLICA. Suscríbete a mi canal: Clic aquí.💖 Suscríbete a mi Twitch: Clic aquí.🤖 Suscríbete a mi Fan page: Clic aquí.👍

VOLATILITY FRAMEWORK permite analizar evidencias digitales y esta licenciado bajo GNU, esta herramienta es potente ya que es escalable y se puede complementar con el uso de plugins. Comandos: volatility.exe imageninfo -f cridex.vmem volatility.exe --profile=WinXPSP3x86 -f cridex.vmem pslist volatility.exe --profile=WinXPSP3x86 -f cridex.vmem pstree volatility.exe --profile=WinXPSP3x86 -f cridex.vmem cmdline volatility.exe --profile=WinXPSP3x86 -f cridex.vmem connections volatility.exe --profile=WinXPSP3x86 -f cridex.vmem connscan volatility.exe --profile=WinXPSP3x86 -f cridex.vmem sockets volatility.exe --profile=WinXPSP3x86 -f cridex.vmem dlllist -p 1640 volatility.exe --profile=WinXPSP3x86 -f cridex.vmem procdump -p 1640 --dump-dir=C:\Users\Daniel\Desktop\volatility volatility.exe --profile=WinXPSP3x86 -f cridex.vmem procdump -p 1588 --dump volatility.exe --profile=WinXPSP3x86 -f cridex.vmem getsids -p 1640 volatility.exe --profile=WinXPSP3x86 -f cridex.vmem getsids -p 1588 Páginas utilizadas: https://whatismyipaddress.com https://www.coordenadas-gps.com/ https://www.virustotal.com/gui/home/upload Link de descarga Volatility Framework: Clic aquí.💖 Link del dump de memoria a analizar: Clic aquí.💖 Suscríbete a mi canal: Clic aquí.💖 Suscríbete a mi Twitch: Clic aquí.🤖 Suscríbete a mi Fan page: Clic aquí.👍

El "spoofing" es un tipo de robo de identidad informático en el que los hackers se hacen pasar por una persona, entidad o web para obtener información confidencial. Los ataques a datos privados de empresas y personas son, lamentablemente, muy comunes en esta era en donde todo está informatizado. Así pues, para evitar el spoofing es necesario prestar atención a una serie de señales y comportamientos que podrían indicar que te están suplantando tu identidad. Link de descarga: Clic aquí.💖 Link del dump de memoria a analizar: Clic aquí.💖 Suscríbete a mi canal: Clic aquí.💖 Suscríbete a mi Twitch: Clic aquí.🤖 Suscríbete a mi Fan page: Clic aquí.👍